Материалы по тегу: сделано в россии

|

23.10.2025 [15:49], Андрей Крупин

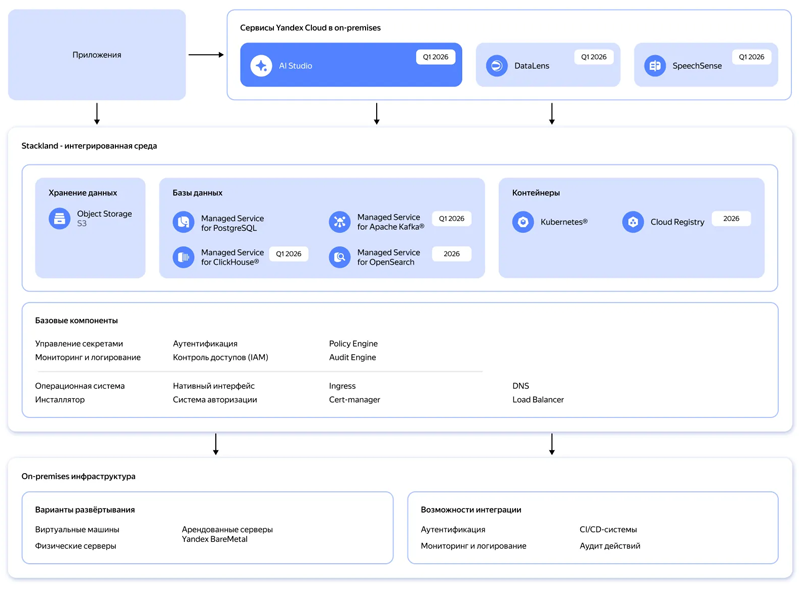

Yandex B2B Tech поможет компаниям быстро разворачивать инфраструктуру для ИИ-сервисов по модели On‑PremiseYandex B2B Tech (бизнес-группа «Яндекса», объединяющая технологии и инструменты компании для корпоративных пользователей, включая продукты Yandex Cloud и «Яндекс 360») сообщила о планах по запуску в первом квартале 2026 года нового инфраструктурного решения Yandex Cloud Stackland, с помощью которого организации смогут оперативно разворачивать инфраструктуру для управления ИИ‑нагрузками в закрытом контуре по модели on‑premise. Yandex Cloud Stackland предложит пользователям следующие компоненты для построения интегрированной ИИ-среды: платформу AI Studio для разработки ИИ-приложений и агентов, модуль речевой аналитики SpeechSense, BI-систему DataLens, контейнерный оркестратор, масштабируемое объектное S3-хранилище, управляемые СУБД PostgreSQL, ClickHouse, Kafka, а также векторные базы данных, которые распространены в RAG-решениях. В дополнение к этому будут представлены инструменты для обеспечения приложений доступом к графическим ускорителям и высокопроизводительным сетям, таким как InfiniBand, для задач распределённого инференса. Отдельное внимание будет уделено безопасности и защите обрабатываемых данных: Stackland получит встроенные средства IAM для гибкого разграничения доступов и инструменты для защищённого хранения паролей, токенов и сертификатов.

Архитектура Yandex Cloud Stackland (источник изображения: yandex.cloud/services/stackland) Stackland базируется на Kubernetes, что позволит компаниям применять привычные подходы и инструменты для управления микросервисными приложениями, а также управлять PaaS-сервисами Yandex Cloud через Kubernetes API. Ожидается, что интерес к Stackland проявят организации из сфер электронной коммерции, финтеха, ритейла и промышленного сектора, которые хотят использовать ИИ-решения на базе облачных технологий, но не могут сделать это из-за внутренних или регуляторных требований. Как передают «Ведомости», по оценке «Яндекса», в 2025 г. объём рынка контейнеризации составит 4–6 млрд руб., а к 2030 г. вырастет до 9–14 млрд руб. С новым решением компания планирует занять полоивину рынка инфраструктурного ПО для ИИ. Лицензирование Yandex Cloud Stackland будет производиться по количеству ядер CPU. Все инфраструктурные компоненты, в частности управляемые базы данных, будут включены в лицензию. Для отдельных сервисов, таких как AI Studio, DataLens и SpeechSense, нужно будет приобретать отдельные лицензии.

21.10.2025 [14:25], Андрей Крупин

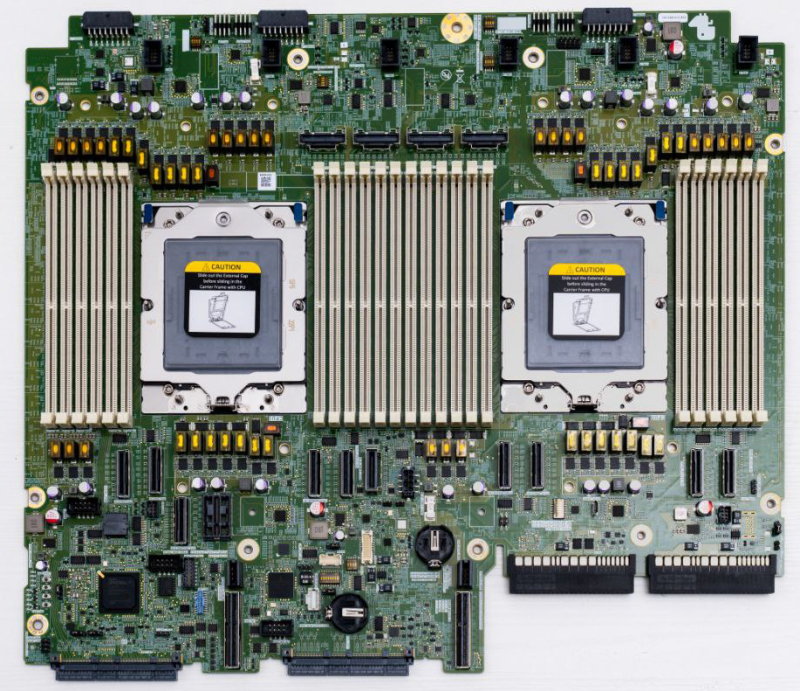

ТЦИ переведёт инфраструктуру доменных зон Рунета на российские серверыТехнический центр Интернета (ТЦИ), оператор национальных доменных зон .RU, .РФ и .SU, сообщил о проведении плановой замены ключевых элементов инфраструктуры на оборудование отечественного производства. Инициатива является частью системной работы по повышению технологической независимости и устойчивости российского сегмента интернета. Отмечается, что приоритетами ТЦИ остаются обеспечение бесперебойной работы доменной системы, её защищённость от внешних факторов и полный контроль над технологической цепочкой. Для достижения этих целей оператор использует серверные решения российского разработчика телекоммуникационного и IT-оборудования «Булат» (входит в группу компаний «Ростелеком»). Серверы «Булат» включены в единый реестр российской радиоэлектронной продукции, соответствуют требованиям ТЦИ и, по заверениям оператора доменных имён, прошли процедуру детального длительного тестирования перед вводом в эксплуатацию. «Переход технологической инфраструктуры IT- и телеком-отрасли на отечественное оборудование свидетельствуют о зрелости российского рынка IT-решений. Таким образом формируется замкнутая экосистема для критической инфраструктуры, что знаменует собой новый этап в развитии Рунета», — говорится в заявлении «Ростелекома».

17.10.2025 [22:55], Андрей Крупин

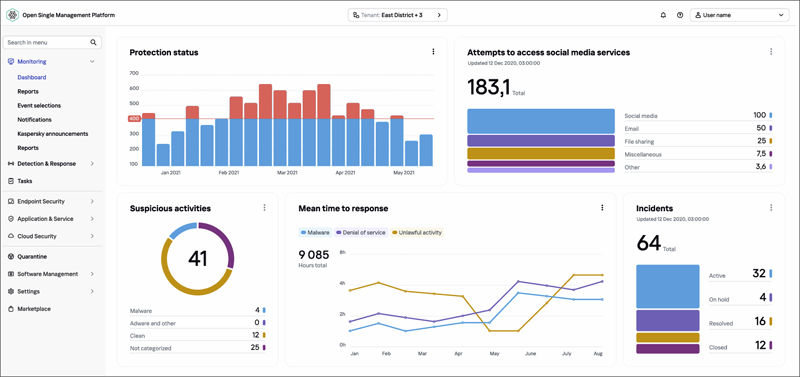

Релиз Kaspersky NGFW 1.1: улучшенная отказоустойчивость, антивирусная проверка архивов и новые аппаратные платформы«Лаборатория Касперского» выпустила новую версию брандмауэра Kaspersky NGFW 1.1. Представленный российским разработчиком продукт относится к классу межсетевых экранов нового поколения (Next-Generation Firewall, NGFW) и поддерживает интеграцию с другими решениями «Лаборатории Касперского» в рамках экосистемного подхода. Программный комплекс обеспечивает защиту корпоративной сети от сетевых угроз и вредоносного ПО, а также управление доступом к веб‑ресурсам. Kaspersky NGFW предназначен для средних и крупных компаний (1000 и более устройств) с сетевой инфраструктурой любой сложности и нагруженности, в том числе попадающих под регуляторную политику в области информационной безопасности. Решение актуально для организаций из государственного и финансового секторов, розничной торговли и других сфер деятельности. Продукт доступен для приобретения как в виртуальном исполнении, так и в составе фирменных программно-аппаратных комплексов KX (Kaspersky Extension).

Open Single Management Platform — консоль мониторинга и управления Kaspersky NGFW (источник изображения: kaspersky.ru) В Kaspersky NGFW версии 1.1 реализована синхронизация сессий и поддержка технологии BFD (Bidirectional Forwarding Detection) для протоколов динамической маршрутизации BGP (Border Gateway Protocol) и OSPF (Open Shortest Path First), ускоряющей перенаправление трафика в случае проблем на каналах связи. Брандмауэр получил средства антивирусной проверки архивов и ICAP-клиент, позволяющий отправлять файлы на проверку не только в Kaspersky Anti Targeted Attack, но и в любые сторонние песочницы, а также интегрироваться с внешними DLP-системами. С релизом Kaspersky NGFW 1.1 была расширена линейка поддерживаемых аппаратных платформ, в состав которой вошли модели KX-1000 и KX-100-KB1. Первое устройство обеспечивает производительность до 100 Гбит/с в режиме L4 FW + Application Control, второе — представляет собой альтернативу KX-100 с увеличенным количеством медных гигабитных интерфейсов, а также с возможностью установки в стойку. В дополнение к этому в состав брандмауэра вошли политики на базе данных GeoIP, что предоставило сетевым администраторам возможность контролировать трафик из конкретных стран. Отдельное внимание было уделено повышению отказоустойчивости продукта и доработкам консоли управления Open Single Management Platform в которую была добавлена ролевая модель доступа (RBAC), что позволило назначать пользователям разные роли с конкретными функциями. Также появилась возможность миграции политик с Fortinet. Kaspersky NGFW зарегистрирован в реестре отечественного программного обеспечения. В настоящий момент защитный комплекс проходит сертификацию ФСТЭК России, завершение которой и получение соответствующих документов ожидается до конца 2025 года.

16.10.2025 [14:33], Руслан Авдеев

АЭК: производство оптоволоконных кабелей в России упало на четвертьВ I полугодии 2025 года выпуск оптоволоконных кабелей в России в натуральном выражении (в километрах волокна) сократился на 25 % до 1 млн км, в денежном — на 17 %. Производство кабеля в километрах тоже сократилось, на 14 % до 71 тыс км. По мнению экспертов, это обусловлено снижением капитальных вложений телеком-операторов, а также тем, что аналогичная китайская продукция, субсидируемая правительством КНР, дешевле, сообщает «Коммерсантъ» со ссылкой на данные ассоциации «Электрокабель» (АЭК). По данным АЭК, это связано с «макроэкономической турбулентностью», снижающей инвестиционную активность потребителей оптоволокна с сокращением выделяемых на него бюджетов. В результате общий объём закупок снизился, но на маловолоконные кабели «последней мили», наоборот, вырос. В некоторой степени на показатели повлиял и перенос финансирования проекта TEA NEXT на 2026 год, хотя в «Ростелекоме» утверждают, что кабель для него поставлен в полном объёме. Строительство кабельной магистрали от восточных до западных границ России началось в 2020 году, предполагались ответвления до границ с Монголией и Китаем. В 2024 году ожидалось, что ВОЛС дотянется до Южной Кореи. По статистике АЭК, за первые пять месяцев 2025 года на 8 % вырос импорт оптоволоконных кабелей, составив $28,7 млн. При этом КНР поставила на 50 % больше, Белоруссия — на 25 % меньше, на $4,9 млн. В то же время рост экспорт из России — поставки в Казахстан составили $2,4 млн (+77 %), в Узбекистан — $1,9 млн (+24 %), в Белоруссию — $1,2 млн (+100 %). Большинство телеком-операторов статистику не комментирует, но в «МегаФоне» заявили, что активное сотрудничество организовано только с партнёрами из России и Беларуси, на последнюю приходится около 35 % закупок. Как заявил представитель российского производителя кабеля «Инкаб», текущий спад на рынке стал следствием общим снижением инвестиционной активности в России и для преодоления спада необходимо поддержать проекты в смежных отраслях, напрямую не связанных с телеком-индустрией — для создания умных городов и промышленных сетей, пишет «Коммерсантъ». По данным источников «Коммерсанта», спад производства связан с сокращением инвестиционных программ и объёмов прокладки, что стимулирует «шеринг» ресурсов и инфраструктуры. Ранее сообщалось о росте популярности аренды в России «тёмного» оптоволокна, временно не используемого владельцами. В июле появилась информация, что «Россети» за десять лет намерены заменить пришедший в неудовлетворительное состояние подвес ВОЛС единой оптоволоконной линией.

16.10.2025 [13:51], Андрей Крупин

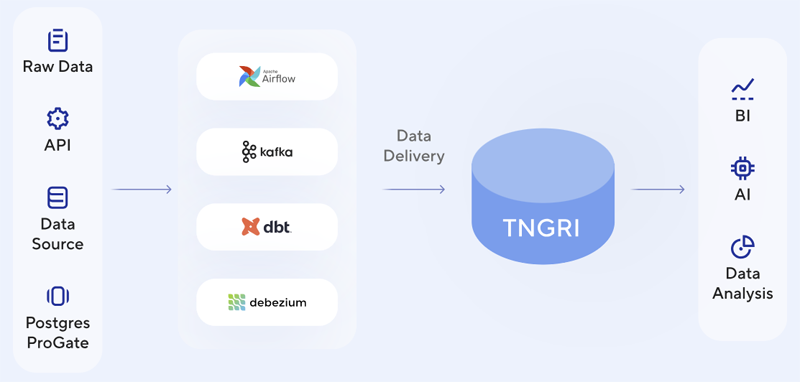

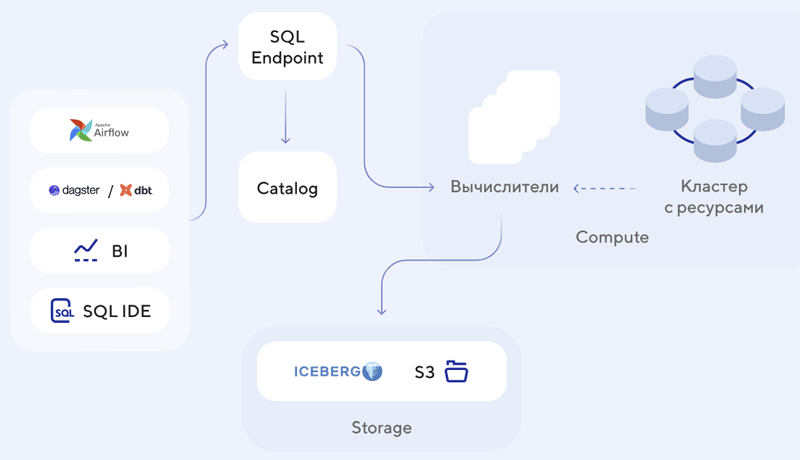

Postgres Professional вышла на рынок аналитических СУБД в России с продуктом Tengri DataКомпания Postgres Professional объявила о выпуске Tengri Data — корпоративной аналитической платформы для работы с большими данными. Решение позволяет обрабатывать данные суммарным объёмом до 10 Пбайт, что открывает крупным организациям доступ к масштабной аналитике без ограничений. В отличие от многих аналогичных продуктов, основанных на Greenplum, платформа Tengri Data разработана на парадигме OpenLakehouse. Она использует принцип разделения вычислений (Compute) и хранилища (Storage), а также хранит данные в объектном хранилище S3, что обеспечивает гибкость, масштабирование и высокую производительность, независимо от нагрузки и количества аналитиков. В свою очередь это позволяет снизить стоимость владения (TCO) и повысить рентабельность инвестиций (ROI).

Архитектура платформы Tengri Data (источник изображений: tngri.postgrespro.ru) Tengri Data поддерживает знакомый IT-специалистам стек технологий: язык SQL для трансформации данных, язык Python для скриптования, машинного обучения и искусственного интеллекта, а также стандартные способы подключений. Это позволяет организациям использовать Tengri Data без затрат на переобучение сотрудников или перестройку бизнес-процессов.

Схема развёртывания Tengri Data «Многие компании в России по-прежнему работают на решениях, созданных на базе Greenplum, который больше не развивается в рамках Open Source. Эти технологии требуют замены и не отвечают современным требованиям и способам аналитической работы с данными, не справляются с ростом объёмов хранилища и числа пользователей. Tengri Data предлагает рынку принципиально иной уровень аналитики, отвечающий запросу на масштабируемую и гибкую платформу», — отмечает Postgres Professional. Рынок платформ для работы с данными рассматривается разработчиком как стратегически перспективный на фоне прогнозируемого стремительного роста: по оценке J’son & Partners Consulting, среднегодовые темпы роста упомянутого сегмента до 2028 года составят свыше 30 % от уровня 2024 года, а потенциальный объем рынка вендорских решений этого класса в РФ оценивается в 10,1 млрд рублей. К 2028 году Postgres Professional планирует занять не менее 50 % объёма рынка лицензий этого сегмента.

14.10.2025 [15:49], Андрей Крупин

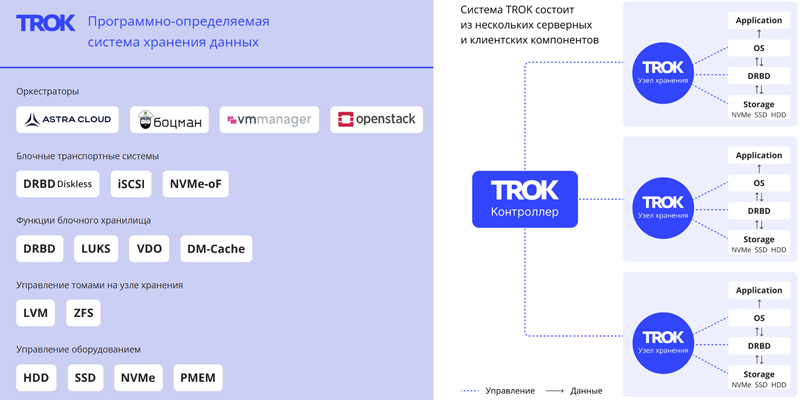

«Группа Астра» представила программно-определяемую систему хранения данных TROK«Группа Астра» объявила о выпуске TROK — российского программно-определяемого хранилища данных (Software-defined storage, SDS), предназначенного для построения отказоустойчивых облачных инфраструктур и корпоративных систем хранения. Система TROK может быть развёрнута на любом типовом сервере с архитектурой x86-64, amd64 или Arm. Решение позволяет управлять виртуальными устройствами, поддерживает разные протоколы доступа (блочный, файловый, объектный), параллельную синхронную репликацию данных между узлами хранения, возможность подключения по iSCSI, NVMEoF Target, NFS и различные механизмы восстановления данных. Доступен API управления хранилищем с поддержкой аутентификации. Продукт интегрирован в экосистему «Группы Астра» и совместим с отечественными платформами, включая ОС Astra Linux и СУБД Tantor.

Источник изображения: trok-sds.ru По заверениям разработчика, TROK подходит для построения частных, гибридных, публичных облаков и обеспечивает снижение совокупной стоимости владения (TCO) до 50 % по сравнению с проприетарными СХД. Стоимость TROK зависит от количества поддерживаемых виртуальных блочных устройств (доступны варианты на 10 Тбайт и 1 Пбайт), типа лицензии (бессрочная или подписка) и срока технической поддержки. Платформа зарегистрирована в реестре отечественного программного обеспечения и полностью подходит для задач импортозамещения.

14.10.2025 [10:00], Сергей Карасёв

«Базис» и MIND Software представляют первое в России коробочное HCI-решение для ускорения цифровой трансформации бизнесаКомпании MIND Software и «Базис» объявили о запуске первого в России полностью интегрированного HCI-решения. В его основу легла платформа для управления динамической инфраструктурой Basis Dynamix Standard, в которую встроена распределённая программно-определяемая система хранения данных MIND uStor. Разработанное MIND Software и «Базис» решение позволяет бизнесу создавать гиперконвергентную инфраструктуру (HCI, Hyper Converged Infrastructure), максимально сбалансированную по утилизации аппаратных ресурсов, без избыточных сервисов и точек отказа. Все необходимые для создания инструменты доступны заказчику «из коробки», без сложной настройки и длительного внедрения — для запуска системы достаточно нескольких кликов, и через 15 минут кластер полностью готов к работе. Управление гиперконвергентной инфраструктурой осуществляется из единой панели с графическим интерфейсом. Представленный продукт объединяет преимущества платформы Basis Dynamix Standard, такие как лёгкость развёртывания и гибкость управления, с надёжностью и экономичностью СХД MIND uStor. Новое HCI-решение позволяет значительно сократить время развёртывания ИТ-инфраструктуры и снизить операционные издержки, что особенно актуально для компаний, стремящихся ускорить цифровую трансформацию. Антон Груздев, генеральный директор MIND Software, отметил: «Интеграция MIND uStor и Dynamix Standard позволяет нам сделать современные технологии хранения данных более доступными и простыми во внедрении. Мы стремимся избавить заказчиков от сложностей с настройкой и дать им возможность сразу сосредоточиться на эффективности и масштабировании бизнеса». Дмитрий Сорокин, технический директор компании «Базис», добавил: «Поиск технологических партнёров и новых возможностей для развития продуктов — важная часть стратегии "Базиса". Мы давно и успешно сотрудничаем с MIND, и глубокая интеграция с MIND uStor — логичный шаг в развитии нашей платформы Dynamix Standard. Кроме того, мы видим значительный интерес бизнеса к HCI-платформам с прозрачной архитектурой и высокой степенью автоматизации, а значит, наше сотрудничество принесёт пользу рынку в целом».

13.10.2025 [13:20], Сергей Карасёв

«Инферит» представил российские 2U-серверы для ИИ на базе Intel Xeon Emerald RapidsРоссийский поставщик IT-решений «Инферит» (ГК Softline) анонсировал серверы на аппаратной платформе Intel. Дебютировали модели UR2X2G4V1-D24, GR2X2G4V1-D24, UR2X2G4V1-D12 и GR2X2G4V1-D12 для решения различных задач. Все новинки выполнены в форм-факторе 2U. Они могут нести на борту два процессора Intel Xeon Sapphire Rapids или Xeon Emerald Rapids с TDP до 350 Вт. Поддерживается до 8 Тбайт оперативной памяти DDR5-4400/4800 в виде 32 модулей. Модель Inferit UR2X2G4V1-D24 предназначена для комплексных вычислений, виртуализации, облачных сервисов и работы с большими данными. Во фронтальной части расположены 24 отсека для SFF-накопителей SAS/SATA/NVME с поддержкой горячей замены. Доступны два слота PCIe 5.0 x16 и четыре слота PCIe 5.0 x8 для карт полной высоты, а также два разъёма OCP 3.0 (PCIe 5.0 x8). Предусмотрены выделенный сетевой порт управления 1GbE (RJ45), последовательный порт, разъёмы USB 3.0 и D-Sub. Установлены два блока питания мощностью 1300 Вт с сертификатом 80 Plus Platinum. Вариант Inferit GR2X2G4V1-D24 имеет аналогичные технические характеристики, но оснащается двумя ИИ-ускорителями на базе GPU суммарной мощностью до 600 Вт. Система ориентирована на развёртывание языковых моделей, обучение ИИ, 3D-визуализацию и 3D-рендеринг, работу с большими данными, комплексные научные вычисления, виртуализацию и облачные сервисы. Задействованы два блока питания на 2000 Вт с сертификатом 80 Plus Platinum. Сервер Inferit UR2X2G4V1-D12, в свою очередь, подходит для комплексных вычислений, виртуализации и облачных сервисов. Он оборудован 12 лицевыми отсеками для LFF/SFF-накопителей SAS/SATA/NVMe с поддержкой горячей замены. Прочие характеристики аналогичны версии Inferit UR2X2G4V1-D24. Наконец, модификация Inferit GR2X2G4V1-D12 схожа с версией GR2X2G4V1-D24, но при этом оснащена 12 посадочными местами для накопителей LFF/SFF. На все серверы опционально предустанавливается фирменная ОС «МСВСфера». Базовая гарантия составляет три года с возможностью продления до пяти лет. «Мы укрепляем свои позиции на рынке ИТ, развивая линейки собственных продуктов для бизнеса и госсектора. Новая серия серверов — это топовое решение в нашей продуктовой линейке для крупного бизнеса, науки и госучреждений. Конструируя их, мы ориентировались не только на производительность — надёжность, масштабируемость и минимум отказов были не меньшими приоритетами», — говорит «Инферит Техника».

09.10.2025 [18:30], Андрей Крупин

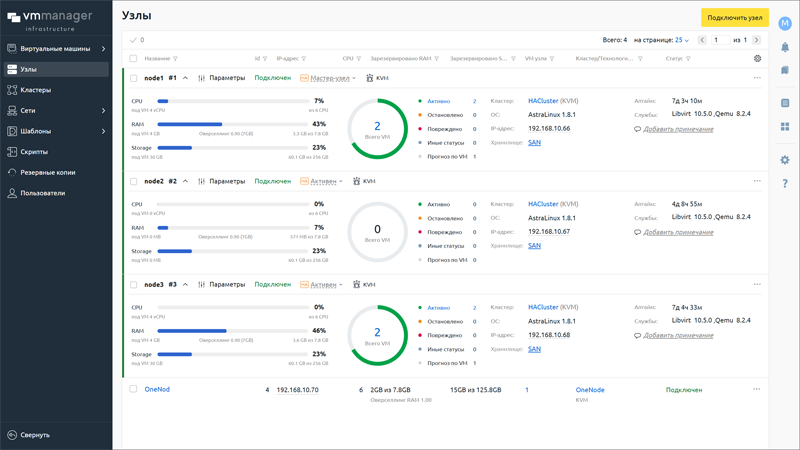

Российская платформа управления серверной виртуализацией VMmanager получила крупное обновлениеКомпания ISPsystem (входит в «Группу Астра») выпустила масштабное обновление платформы управления серверной виртуализацией VMmanager. VMmanager подходит для управления аппаратной и контейнерной виртуализацией, изоляции и абстрагирования виртуальной инфраструктуры от физической, а также для предоставления услуг облачного хостинга в форматах IaaS (инфраструктура как сервис) и SaaS (программное обеспечение как сервис). Решение поддерживает микросервисную архитектуру и построение отказоустойчивых кластеров (Unbreakable clusters), содержит библиотеку готовых ОС и приложений, позволяет создавать изолированные сети внутри кластера виртуальных машин (IP-fabric), выполнять проброс ресурсов физического графического процессора в виртуальную среду и решать прочие задачи. Также в составе программного комплекса представлены средства мониторинга виртуальной инфраструктуры для отслеживания ключевых метрик виртуальных машин и узлов.

Платформа управления серверной виртуализацией VMmanager (источник изображения: ispsystem.ru/vmmanager) Ключевой особенностью нового релиза VMmanager стала реализация гиперконвергентного сценария (HCI) на основе программно-определяемого хранилища Ceph. Также продукт получил обновлённую ролевую модель доступа и ряд улучшений, повышающих гибкость и отказоустойчивость виртуальной инфраструктуры. В частности, сообщается о реализации функции паузы виртуальной машины, мгновенно освобождающей ресурсы CPU и обеспечивающей консистентность данных при резервном копировании, добавлении средств централизованного управления подключениями iSCSI, упрощающих работу с внешними дисковыми системами, и встраивании механизма контроля синхронизации времени, автоматизирующего настройку протокола NTP и предупреждающего о потенциальных сбоях в кластере. Ещё одним важным нововведением стала поддержка подключения графических ускорителей в режиме vGPU. Эта технология позволяет делить ресурсы одного физического GPU между несколькими виртуальными машинами, делая оборудование доступным для сценариев VDI, машинного обучения и рендеринга.

08.10.2025 [15:30], Сергей Карасёв

Selectel представила российскую серверную платформу на базе AMD EPYC 9005 TurinКомпания Selectel объявила о разработке собственной материнской платы, предназначенной для построения российских серверов на процессорах AMD EPYC 9005 Turin. Новинка дополнит представленные ранее серверы SSE-I112-G6 и SSE-I224-G6 на базе Intel Xeon 6 (6700). Изделие рассчитано на установку двух чипов в исполнении SP5, которые могут насчитывать до 192 вычислительных ядер. Доступны 24 слота для модулей оперативной памяти DDR5-6400. Платформа допускает подключение до 24 накопителей NVMe (PCIe 5.0) формата SFF и до 12 устройств стандарта LFF, что позволяет создавать высокопроизводительные серверы хранения данных. Прочие технические характеристики платы таковы: два разъёма OCP NIC 3.0 x16, два сетевых порта 1GbE, по два порта USB 3.2 на передней и задней панелях, контроллер ASPEED AST2600 (прошивка собственная). Могут быть использованы два райзера с поддержкой разъёмов FHFL PCIe 5.0: два x16 в первом и один или два x8/x16 во втором. Упомянуто управление питанием FPGA. По заявлениям Selectel, серверы на новой материнской плате могут заинтересовать корпоративных заказчиков из финансового сектора и телеком-операторов. Кроме того, такие устройства могут найти применение в сферах ИИ и НРС. Потенциальными покупателями также названы SaaS-компании, которые стремятся сократить операционные расходы. Заместитель генерального директора по разработке и эксплуатации продуктов Selectel, отмечает, что выпуск решений на базе процессоров AMD в дополнение к Intel-продуктам даёт возможность диверсифицировать технологические платформы. Это важно в условиях сформировавшейся геополитической обстановки, когда поставки зарубежных CPU могут быть нестабильными. Кроме того, заказчики получают дополнительную гибкость при построении IT-инфраструктуры. |

|